Technologie Internetu Rzeczy (Internet of Things – IoT) przeżywają obecnie gwałtowny rozwój. Coraz więcej otaczających nas urządzeń dostępnych jest w trybie online. Sytuacja ta wymaga jednak zadbania o odpowiednią ochronę samych urządzeń, systemów teleinformatycznych i przetwarzania danych oraz użytkowników, za pomocą modelu inteligentnych sieci przemysłowych i najlepszych praktyk w zakresie cyberbezpieczeństwa.

Internet Rzeczy szturmem podbija media. Co chwilę jesteśmy informowani o kontaktujących się ze sobą pojazdach, powiązanych z siecią gadżetach wbudowanych w ubrania, opaski itp., integrowanych systemach automatyki domowej czy obsługiwanych zdalnie tzw. inteligentnych licznikach. Tak intensywna obecność tej tematyki mogłaby sugerować, że rynek ten powstał całkiem niedawno. W rzeczywistości jednak wymiana informacji pomiędzy urządzeniami, wykorzystująca sieci komunikacyjne i teleinformatyczne do połączenia ze światem fizycznym, istnieje już od długiego czasu. Niepozorne technologie, znane jako przemysłowe systemy sterowania, od dziesiątków lat pozwalają kierować elementami sieci elektroenergetycznych, systemami obsługi rurociągów z ropą naftową czy procesami realizowanymi w zakładach produkcyjnych. Podobnie jednak jak w przypadku przetwarzania danych w tzw. chmurze, które swój rodowód zawdzięcza częściowo koncepcjom współdzielenia komputerów klasy mainframe z lat 60. i 70. ubiegłego wieku, również koncepcja i technologie Internetu Rzeczy uległy przez lata znaczącym zmianom.

Niezależnie od szumu medialnego, rynek powiązanych, zintegrowanych i skomunikowanych urządzeń cały czas ewoluuje. Tak jak wspomniana technologia przetwarzania w chmurze, znacznie przewyższa już skalą swoje poprzednie wersje i dynamicznie się rozwija. Tym, co sprawia, że coraz bardziej zyskuje na znaczeniu, ale także staje się źródłem obaw, jest jego wszechobecność, dotycząca zarówno indywidualnych konsumentów, jak i całych firm.

Zdefiniujmy Internet Rzeczy

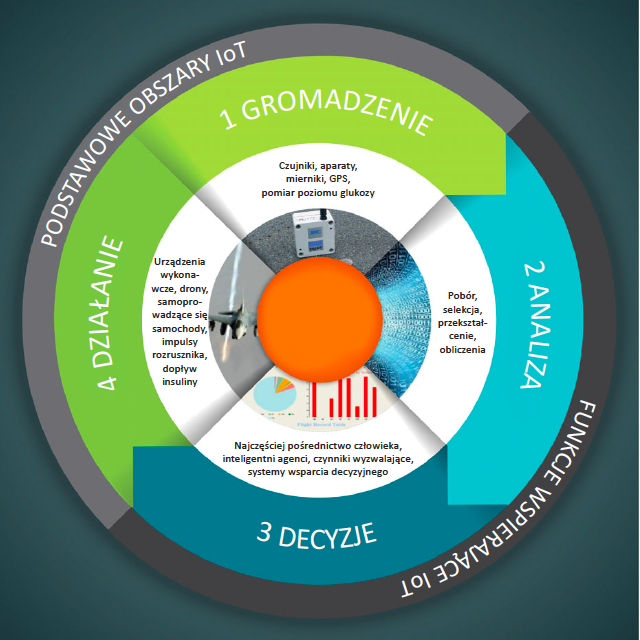

Aby zrozumieć ryzyko związane z funkcjonowaniem Internetu Rzeczy, należy zacząć od określenia, o czym właściwie mówimy. Pojęcie IoT ma dość płynny charakter, a swoją nazwę zawdzięcza w dużej mierze raczej potrzebom medialnej promocji, aniżeli wieloletniemu procesowi standaryzacji. W związku z tym brakuje skonkretyzowanej definicji tego zjawiska i idei systemowej – raczej opiera się ona na wyczuciu. Na najbardziej podstawowym poziomie Internet Rzeczy oznacza łączność sieciową między modułami i/lub zastosowanie urządzeń wbudowanych (albo o ograniczonej funkcjonalności) oraz zazwyczaj jakiś rodzaj ich powiązania ze światem fizycznym, np. poprzez mierzenie temperatury, ciśnienia krwi czy drgań drogowych. Chodzi więc w zasadzie o łączność sieciową urządzeń codziennego użytku, których tradycyjnie nie uznawano za komputery, aczkolwiek funkcjonujących w ramach IoT dzięki działaniu mechanizmów przetwarzania danych i komunikacji, znanych właśnie z tradycyjnych komputerów. Na przykład niewielkie urządzenia wbudowane informują o swoim stanie i odbierają instrukcje z tradycyjnej komputerowej stacji roboczej, serwera, laptopa czy smartfona. Typowa architektura IoT może wyglądać tak jak na schemacie (rys. 1).

Internet Rzeczy najlepiej postrzegać jednak nie jako szereg niewielkich, rozproszonych i zintegrowanych ze sobą urządzeń, ale raczej jako cały ekosystem, który do prawidłowego działania wymaga wielu komponentów. Elementy pomocnicze, mogące wyglądać na zwykłe komputery, wymagają odpowiedniej regulacji, stosownie do napływu ogromnej ilości danych w czasie rzeczywistym, często towarzyszącej urządzeniom i systemom IoT. Sieci komputerowe muszą być wszechobecne i potrzebują optymalizacji przepływu danych pod względem objętości i prędkości. Należy także opracować odpowiednią logikę biznesową w odniesieniu do sieci mających w dużej mierze charakter autonomiczny.

Zasadniczo podstawowe komponenty systemu sieciowego IoT komunikują się ze światem fizycznym. Zazwyczaj są one wyposażone w czujniki do pomiaru np. temperatury, prędkości wiatru czy obecności danego czynnika. Często spotyka się tu także urządzenia, które inicjują odpowiednie czynności, np. uruchomienie samochodu, wyłączenie zasilania czy wstrzyknięcie insuliny. Za podjęcie działań zwykle odpowiadają funkcje pomocnicze, choć w przypadku urządzeń o dużej autonomii niektóre decyzje mogą być podejmowane w sposób niezależny.

Internet Rzeczy nadal jest stosunkowo nowym konceptem, niemniej, jak wspomniano, jego podstawowe elementy już od dziesiątków lat są wykorzystywane w sieciach przemysłowych, co pozwala nam zasugerować możliwe zagrożenia wynikające z rozwoju tej technologii. Sieci te często bowiem podlegały i podlegają atakom cyberprzestępców. W odróżnieniu od tradycyjnych komponentów systemów teleinformatycznych, nierzadko były i są od nich słabiej zabezpieczone, ponieważ podczas ich projektowania nie brano pod uwagę łączności z „wrogim, niebezpiecznym” Internetem. Wobec tak zamkniętych środowisk założono, że prawdziwym zagrożeniem są dla nich ataki fizyczne i to przed nimi trzeba je chronić.

Oprócz trudności związanych ze wzajemnymi połączeniami, główne urządzenia sieci przemysłowych, takie jak sterowniki PLC, wyposażone były w podstawowe protokoły komunikacji, które mogły ulec awarii w przypadku odbioru nieodpowiednich danych. Ponadto PLC zasadniczo przeznaczone były do przetwarzania poleceń bez względu na ich źródło, często więc nie stosowano dla nich wymogów uwierzytelnienia lub miały bardzo niewielkie zabezpieczenia. Oznaczało to, że w przypadku niedostatecznej izolacji przemysłowych sieci transmisji danych lub niewystarczających zabezpieczeń, prawdopodobieństwo naruszenia integralności było duże i pociągało za sobą konkretne konsekwencje.

Zagrożenia systemów IoT są realne

Z realnymi zagrożeniami związanymi z wykorzystaniem technologii Internetu Reczy mieliśmy już do czynienia niejednokrotnie. Oto kilka przykładów:

-> ok. 20 lat temu niezadowolony były pracownik firmy wykorzystał dostęp do sieci, aby zdalnie przeprowadzić zrzut ścieków;

-> w 2007 r. naukowcy wykazali, że da się zniszczyć generator przez gwałtowne zdalne otwarcie i załączenie wyłączników obwodu;

-> w 2014 r. hakerzy włamali się do sieci przemysłowej niemieckiej huty stali i uniemożliwili wyłączenie wielkiego pieca;

-> w odniesieniu do bardziej nowoczesnych urządzeń IoT, znamy przypadki a to naukowca, który włamał się do własnej pompy insulinowej, a to uszkodzenia przez hakerów inteligentnych mierników, a także zdalnego sterowania hamulcami pojazdów przez inżynierów z Agencji Zaawansowanych Projektów Badawczych w Obszarze Obronności DARPA (Defense Advanced Research Projects Agency).

Przytoczone przykłady pokazują, że odpowiednie zabezpieczanie kolejnych miliardów urządzeń działających w ramach Internetu Rzeczy, przyłączanie ich do różnych sieci oraz podłączanie niektórych bezpośrednio do Internetu, będzie stawiać wciąż nowe wyzwania w zakresie bezpiecznej integracji systemów sieciowych.

Nawet mimo ulepszonych stosów sieciowych i bardziej rygorystycznych mechanizmów kontrolnych, sama natura wielu z tych urządzeń decyduje o tym, że istnieje raczej nikłe prawdopodobieństwo wbudowania bezpośrednio do ich konstrukcji zaawansowanych funkcji zabezpieczeń, co zwykle ma miejsce w przypadku stacji roboczych, laptopów, serwerów czy nawet smartfonów. Mechanizmy kontrolne muszą więc zostać na dobre przeanalizowane i wdrożone w inny sposób. Ponadto urządzenia sieci IoT cechują się ogromną różnorodnością pod względem przeznaczenia, miejsca użycia czy architektury połączeń sieciowych. Niektóre są sterowane centralnie, inne zaś wyposażono we własne inteligentne układy i często działają niezależnie.

Z samej definicji technologii IoT wynika, że urządzenia sieciowe połączone są z innymi komponentami sieci, co oznacza, że nie tylko mogą im grozić poważne ataki, ale mają też zdolność do potencjalnego szerzenia infekcji w systemie, a także mogą stać się platformą dostępną dla hakerów do zaatakowania pozostałych części ekosystemu. To zwiększa stopień zagrożenia, ponieważ sieć, do której urządzenia są podłączone, zazwyczaj traktowana jest z dużą dozą zaufania. Sieć i jej skalowalność niosą więc ze sobą zarówno największe potencjalne nadzieje w zakresie rozwoju nowych funkcji, jak i największe zagrożenia związane z IoT.

Różne strategie wobec ryzyka

Biorąc zatem pod uwagę rozpowszechnienie i różnorodność urządzeń działających w ramach Internetu Rzeczy oraz ich wpływ na przyszły kształt otaczającej nas rzeczywistości, warto zastanowić się, jaka jest najlepsza metoda, aby zminimalizować wspomniane zagrożenia. Tradycyjne procesy zarządzania ryzykiem mogą sugerować wiele kierunków działania. Próba poznania wszystkich typów potencjalnych niebezpieczeństw i opracowania dla nich mechanizmów kontrolnych będzie jednak praktycznie niemożliwa w związku z ogromną ilością nowych produktów i nieustannym pojawianiem się zagrożeń. Ponadto tradycyjne strategie zależą od ewoluujących sposobów użycia urządzeń.

Można jednak skoncentrować się na prognozowanych skutkach i nadać priorytet tym o najgorszych konsekwencjach. Takie podejście najczęściej jest podejmowane w ramach rozmaitych strategii rządowych: najwięcej uwagi poświęca się konsekwencjom, zamiast uwzględniania stopnia podatności poszczególnych urządzeń na dane zagrożenie. Skutek oddziaływania jest oczywiście istotny, ale o wiele ważniejsze staje się to, by najpierw zrozumieć przeznaczenie samych urządzeń. Rozpoczęcie od analizy przypadku użycia wykaże również, jaki był pierwotny cel biznesowy wykorzystania danego elementu. Jeśli urządzenie będzie potem służyło do innego celu niż pierwotnie zakładano, zespół ds. ryzyka może posłużyć się przeprowadzoną analizą, aby przypomnieć kadrze zarządzającej o konieczności przeprowadzenia nowej analizy ryzyka.

Sporządzanie modelu ryzyka

Aby ocenić ryzyko związane z wdrożeniem technologii IoT, należy najpierw zdefiniować konkretną aplikację. Jak będą wykorzystywane urządzenia i pomocnicza infrastruktura? Opisy techniczne mogą być przydatne, ale główną uwagę należy poświęcić zasadniczym procesom biznesowym i oczekiwanym wynikom. W jaki dokładnie sposób ma to przynieść wartość operacyjną, biznesową lub osobistą? Informacje takie nie powinny być trudne do uzyskania, biorąc pod uwagę, że praktycznie wszystkie projekty i tak wymagają przygotowania podobnego uzasadnienia, aby mogły być zatwierdzone do realizacji.

W odróżnieniu od sporządzania ogólnego kosztorysu, który opiera się na założonym celu, ale nie zawiera żadnych wskazań, jak ma być osiągnięty, analizy przypadków aplikacyjnych należy sporządzać z uwzględnieniem szczegółowych informacji, detali wyróżniających konkretne aplikacje. Trzeba więc określić, czy ludzie będą mieć fizyczny kontakt z urządzeniami (np. tymi do monitorowania stanu zdrowia, pojazdami samoprowadzącymi się albo systemami kontroli informatycznej banków), czy urządzenia będą współpracować z tymi już istniejącymi, a także uwzględnić wszystkie założenia dotyczące infrastruktury, która już powinna być obecna w danym miejscu. Należy też ustalić wszystkie cele biznesowe, ponieważ jednym z zadań analizy ryzyka jest określenie konsekwencji ewentualnego niespełnienia założonych celów, np. z powodu włamania hakerów czy awarii innego urządzenia.

Dla każdej z tych sytuacji powinna być sporządzona osobna analiza przypadku aplikacyjnego. Podłączenie inteligentnego miernika, który tylko mierzy i przekazuje dane o wielkości zużycia energii, będzie przecież miało całkiem inne następstwa, niż wykorzystanie miernika z dodatkową opcją zdalnego wyłączenia zasilania. Każdy szczegół może mieć ogromne znaczenie. Decyzja o stopniu szczegółowości przedstawienia danego przypadku aplikacji jest często kwestią indywidualnego uznania.

Ustalanie priorytetów

Jeśli znane są przewidywane skutki, łatwiej jest zidentyfikować potencjalne luki w zabezpieczeniach i uszeregować je pod względem ważności. Identyfikacja słabych punktów zwykle zaczyna się od sprawdzenia wszystkich połączeń i potencjalnych miejsc ataku, zarówno logicznych, jak i fizycznych. Zazwyczaj ich liczba jest znaczna, więc może być konieczne ograniczenie się do najbardziej prawdopodobnych zagrożeń, tych o najdotkliwszych konsekwencjach. Mało prawdopodobne jest np., aby na szczeblu krajowym chciano gromadzić informacje o wielkości czyjegoś zużycia energii, chyba że będzie dotyczyć to głównej bazy wojskowej. Krótko mówiąc, luki w zabezpieczeniach do pewnego stopnia trzeba określać z uwzględnieniem bieżącego środowiska zagrożeń.

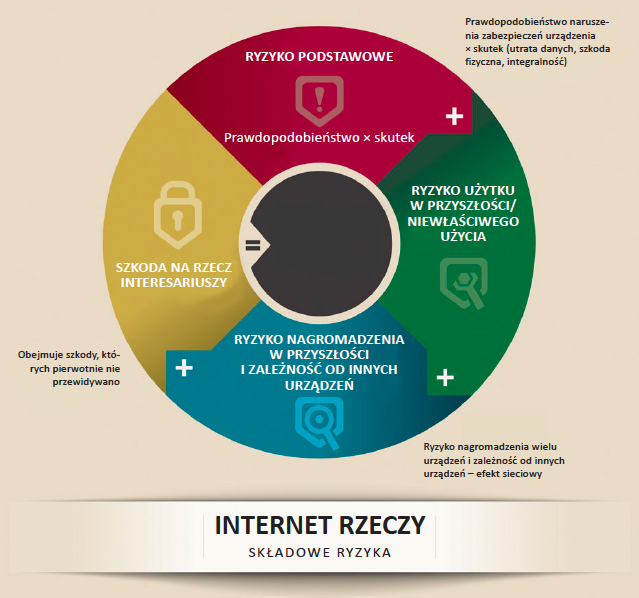

Nie należy przy tym ograniczać się tylko do standardowej analizy ryzyka, ponieważ Internet Rzeczy nie ma natury statycznej. Wręcz przeciwnie, rozwija się i mutuje, aby zaspokoić rozmaite funkcje i oczekiwania. Jednocześnie takie elementy, jak czujniki instalowane na drogach czy inteligentne mierniki nie są projektowane z myślą o częstej wymianie, zatem aktualizacje oprogramowania i zmiany wprowadzane w sieci będą musiały bazować na zainstalowanym

już sprzęcie. Oznacza to również, że należy rozważyć możliwości modernizacji i wprowadzania rozszerzeń, które – choć nie wywierają dużego wpływu na kwestie cyberbezpieczeństwa – w przypadku urządzeń Internetu Rzeczy mają spore znaczenie. W związku z tym trzeba określić potencjalne zastosowania w przyszłości, jak również przypadki niewłaściwego użycia.

Podobnie należy rozważyć skutki dalszego poszerzania sieci urządzeń oraz przewidzieć, w jaki sposób może to doprowadzić do nadmiernej zależności od instalacji podstawowej. Np. o bezpieczeństwo kilku autonomicznych samochodów może spokojnie zadbać jedna osoba, sporadycznie przeprowadzająca ręczny nadzór. Jednak w przypadku floty kilku tysięcy aut samo zatrudnienie większej liczby pracowników nic nam nie da, ponieważ ilość danych i miejsc potencjalnych ataków wzrasta wykładniczo. W takim przypadku jedynym rozwiązaniem z zakresu cyberbezpieczeństwa, które zwiększy stopień skalowalności i automatyzacji, będzie to, które zautomatyzuje mechanizmy zabezpieczeń,

aby umożliwić ich nadzór przez pracowników. W analizie należy również uwzględnić szkody poczynione na rzecz interesariuszy, czy też efekty zewnętrzne. W rezultacie otrzymujemy ekstrapolowane ryzyko, stwarzane przez dane urządzenie działające w ramach Internetu Rzeczy lub przez cały ich zestaw. Przedstawiono je na rys. 2.

Minimalizowanie ryzyka

Identyfikacja ryzyka to jednak tylko jedna część równania i w dodatku często ta prostsza. Być może najważniejsze będzie określenie konkretnego przeznaczenia danego urządzenia, a w przypadku zmiany sposobu jego użytkowania – dokonanie modyfikacji analizy ryzyka i potencjalnych, kompensujących mechanizmów kontrolnych – z perspektywy producenta i użytkownika końcowego. Np. dron podłączony do sieci może być przecież sprzedawany wyłącznie do użytku w rolnictwie czy do obserwacji odwiertów naftowych na niezamieszkałych terenach.

Nakaz przestrzegania takich ograniczeń może stanowić sporą trudność, nawet jeśli producenci zrzekną się odpowiedzialności za użytkowanie w sposób inny niż wskazany. Dla sprzedawców korzystne jest bowiem wyszukiwanie coraz to nowszych sposobów wykorzystania sprzedawanych produktów. Co więcej, jeśli urządzenie przeznaczone zostało wyłącznie do jednego celu, producent może wręcz ponosić jeszcze większą odpowiedzialność – bo jakakolwiek awaria, której jego wyrób ulegnie, czy szkoda, którą spowoduje, może być przecież postrzegana jako możliwa do przewidzenia, a to istotna kwestia przy rozpatrywaniu, czy doszło do zaniedbania. W ramach niezbędnego minimum należy więc zwrócić uwagę na niektóre założenia oraz określić wszelkie ograniczenia.

W przypadku indywidualnych osób i firm nabywających takie urządzenia minimalizowanie ryzyka i odpowiednie użytkowanie zaczyna się od wyraźnie sprecyzowanego procesu sporządzania analiz przypadków aplikacyjnych. Dla firm powinno to oznaczać przejrzyste procedury, umożliwiające używanie urządzenia w określonym otoczeniu lub w określonym celu albo zakazujące takiego wykorzystania. Gdy dochodzi do tego kwestia poufnych informacji umożliwiających identyfikację tożsamości, należy wprowadzić jasno sprecyzowaną politykę gromadzenia i przechowywania danych. Trzeba wyznaczyć określone osoby odpowiedzialne za dane urządzenie i za większy system, jeśli taki istnieje w danym przedsiębiorstwie.

Firmy muszą także zadbać o kwestie ubezpieczenia w związku z uszkodzeniem urządzenia, czy też ze szkodami, jakie mogą wystąpić w przypadku jego niewłaściwego użytkowania. Wszędzie tam, gdzie jest to możliwe i potrzebne, należy wdrożyć system ciągłego monitorowania bezpieczeństwa.

I wreszcie – właściciele urządzeń muszą zrozumieć, że pojedyncza analiza w zakresie bezpieczeństwa nie wystarczy. Należy zaplanować regularne okresy przeprowadzania analiz, w miarę poszerzania możliwych sposobów zastosowania urządzenia czy wprowadzania znacznych modyfikacji w infrastrukturze wewnętrznej, komunikującej się z tymi urządzeniami – a także w miarę gromadzenia nowych rodzajów danych. Model zarządzania ryzykiem wymaga więc przeprowadzania ciągłych korekt, z uwzględnieniem każdej wprowadzonej zmiany.

Autor: Gib Sorebo jest głównym technologiem ds. cyberbezpieczeństwa w firmie Leidos Engineering.

Tekst pochodzi z nr 5/2016 magazynu „Inżynieria i Utrzymanie Ruchu”. Jeśli Cię zainteresował, ZAREJESTRUJ SIĘ w naszym serwisie, a uzyskasz dostęp do darmowej prenumeraty w formie drukowanej i/lub elektronicznej.